【注意喚起】ウィルスメールについて

組合員の皆様へ

2022.03.02から組合員より

ウィルスファイルが添付された電子メールが届くという問い合わせが増えています。

<<<添付ファイルを開くときには十分注意してください>>>

寄せられた情報を総合しますと

Emotet(エモテット)・・・マルウェア(トロイの木馬タイプ)

と思われます。

Emotetに関する情報はこちら(外部サイト)

・Emotet(WikiPedia)

・マルウェアEmotetの感染再拡大に関する注意喚起(JPCERT/CC)

・“Emotet(エモテット)” を徹底解剖(lanscope)

・Emotetの解析結果について(警察庁)

Emotetの動作について(簡単説明)

1.メールの添付ファイル(ウィルス)を開く

2.Microsoft Word 又はExcel のマクロ機能を使って感染する

3.Outlook(メールソフト)※1の登録メールアドレス、メール内容を犯罪者のサーバに送信

4.犯罪者のサーバから、取得したメールアドレスに、ウィルス付きメールを送信(感染拡大へ)

5.ランサムウェア、ワイパーなどをダウンロードしてパソコンのデータを破壊する(オプション)

※1:Thunderbirdにも対応したとのこと(Emotetの解析結果について(警察庁))

Emotetは、感染後どのソフトがダウンロードされるかにより振る舞いが変わるので怖いです。

犯罪者のサーバが感染相手を見てダウンロードさせるソフトを決めることが出来るようです。

古いblog(2018年)になりますが、Emotetの動作の分かり易く詳しい解説があります。

2018年当時でもこれだけの仕組みをとっていることに驚きを隠せません。

流行マルウェア「EMOTET」の内部構造を紐解く(三井物産セキュアディレクション)

対応

・Emotetに感染しているか確認したい

Emotet感染有無確認ツールEmoCheck(GitHub JPCERT/CC)

対策

1.ウィルス対策ソフトを最新の状態に保つ

検出できないソフトがあるようです。

【検出確認ができたソフト】ESET internet security、ウイルスバスター クラウド

2.電子メールの差出人に注意する

電子メールの差出人の偽装は簡単にできるのでメールアドレスを確認する。

3.Word/Excelのマクロ機能を停止させる。

・ Word/Excel のマクロのセキュリティ設定を個々に変更する

・Office 365 ProPlus、LTSC版 Office 2019/2016 ならADのGPOで一括変更できるとのこと(ITtrip)

※組合内でGPOを設定してみましたが、永久ライセンス版のOffice2019はダメでした。

4.バックアップを定期的に外部記録媒体に取る。

《ランサムウェアの振舞いをしたときの防衛対策》

・パソコン本体、ネットワークから切り離せる記録媒体(USBメモリなど)に定期的にバックアップをとり保管します。

個人情報漏洩は防げなかったとしても、事業継続としてデータを失うことを防止します。

5.その他

Emotetは、情報搾取にhttpsを使用する(LAC WATCH)のでUTMでは防げない気がします。

SSLインスペクションは、UTMに負荷かかるし厳しいと思います。

アクセス先のホワイトリストを使用して厳格に運用すればある程度防止できそう。

組合の現在の状況

1.当初よりウィルス対策ソフト(ESET)の検出駆除出来ており、組合内の感染は確認されていません。

(組合からのウィルスメールは偽装によるものです)

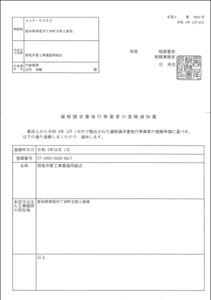

組合ドメインのメールは次のとおりです。

2.メールソフトはOutlookは使用していません。

(Thunderbirdを使用しているので、最新版のEmotetには対策になりませんが。)

3.Word/Excelのマクロ機能を原則停止させました。

4.職員間で情報共有をして感染の未然防止に努めます。

5.ランサムウェア対策として、オフラインバックアップを2世代取っています。

(ポータブルSSDにとり、PC,ネットワークから切り離して保管)

6.当組合メールサーバは、DKIMに対応しています。(2023.3.22追記)